Анонимность в интернете

Содержание:

- Уровень государства

- Анонимность и политика

- Индивидуальные доказательства

- Зачем быть анонимным в Интернете?

- Методы анонимности

- Возможна ли анонимность в сети?

- Законно ли заходить в теневой интернет?

- Другие способы оставаться анонимным в интернете

- Проблемы, с которыми сталкивается анонимный

- Предоставляем уникальные параметры рендеринга картинок (Canvas Fingerprinting)

- Freenet

- Действительно анонимные цифровые валюты

- К чему может привести открытость в сети?

Уровень государства

Есть также возможность деанонимизировать пользователя, построив надсистему, которая сможет контролировать трафик всех нод.

— Существует теоретическая возможность построить глобальную технологию, которая позволила бы сравнивать трафик на уровне разных стран, — говорит Сергей Ложкин. — В этом случае можно вычислить, как шел сигнал и идентифицировать первоначального пользователя. Но вообще на сегодняшний день деанонимизировать пользователя TOR очень сложно, если вообще возможно, и эта система, к счастью или сожалению, остается эффективным инструментом анонимизации в Сети.

Действительно, для осуществления деанонимизации необходимы значительные вычислительные и пропускные ресурсы, то есть уровень государства, считает заместитель руководителя лаборатории компьютерной криминалистики Group-IB Сергей Никитин.

ТОР_4

Фото: Getty Images/Cecilie Arcurs

Фото: Getty Images/Cecilie Arcurs

— Например, всем нам известны атаки, когда на выходные ноды на магистральные каналы связи ставят мощнейшие серверы, чтобы собрать как можно больше данных с целью попыток последующих использований (пароли, тайминг атаки и т.д.), — пояснил он. — Кроме того, существуют банальные ошибки конфигурации серверов внутри сети TOR и недостаточная настройка клиентов TOR (разрешение выполнения скриптов и так далее), которые сводят на нет все технические средства защиты. Но полноценное раскрытие всего канала связи через все ноды, для конкретного клиента, это скорее теоретическая возможность.

Впрочем, добавляет эксперт, различные типы атак, которые направлены на деанонимизацию пользователей, уже давно известны и их теоретическая основа подробно описана. То есть полная анонимность главного теневого браузера — это миф. Однако важным фактором является заинтересованность в том, чтобы найти того или иного пользователя, а также готовность профинансировать этот поиск.

Анонимность и политика

Современные паскинады приклеены к основанию Паскуино , одной из говорящих статуй Рима.

История анонимного выражения политического инакомыслия длинна и имеет важное значение, как в « Письмах Юния» или « Кандид Вольтера » , или непристойно, как в « паскинадах». В соответствии с традициями анонимной британской политической критики, «Записки федералиста» анонимно написаны тремя отцами-основателями Америки

Без публичного обсуждения спорного содержания Конституции США ратификация, вероятно, заняла бы гораздо больше времени, поскольку отдельные лица работали бы над решением этих вопросов. Однако Декларация независимости Соединенных Штатов не была анонимной. Если бы он не был подписан, он мог бы быть менее эффективным. Джон Перри Барлоу , Джойчи Ито и другие блоггеры из США выражают решительную поддержку анонимного редактирования как одного из основных требований открытой политики, проводимой в Интернете.

Индивидуальные доказательства

- § 111 TKG: «Любой, кто предоставляет телекоммуникационные услуги на коммерческой основе или участвует в них и назначает телефонные номера или другие идентификаторы подключения, или предоставляет телекоммуникационные подключения для номеров вызовов или других идентификаторов подключения, присвоенных другими лицами, имеет номера телефонов и другие идентификаторы подключения. для процедуры информации в соответствии с §§ 112 и 113 1., 2. имя и адрес абонента, 3. дата его рождения для физических лиц, 4. для стационарных подключений также адрес подключения, 5. в случаях в котором помимо подключения к мобильному телефону предоставляется терминал мобильного телефона, номер этого устройства и 6. для сбора даты начала контракта перед активацией и немедленного сохранения ее, даже если эти данные не требуются. для оперативных целей «;

- § 113 TKG, 1-й абзац: «Любой, кто предоставляет телекоммуникационные услуги на коммерческой основе или участвует в них, должен в отдельных случаях немедленно предоставлять компетентным органам информацию о данных, собранных в соответствии с §§ 95 и 111, по запросу, поскольку это делается для судебного преследования за уголовные преступления или административные правонарушения, для предотвращения угроз общественной безопасности или порядку или для выполнения юридических задач органов конституционной защиты федерального правительства и правительств штатов, Федеральной службы разведки или военной контрразведки «.

-

«В толковании § 113 TKG, это обычная, но противоречивая практика, когда также предоставляется информация о владельце так называемого динамического адреса Интернет-протокола (динамического IP-адреса). Это телекоммуникационные номера, которые, в частности, частные лица обычно используют для работы в Интернете ».«

Кроме того, раздел 113 (1), предложение 1 TKG не разрешает присвоение динамических IP-адресов. В переходный период, не позднее 30 июня 2013 г., данное положение может применяться независимо от этих положений ».«

Хранение и предоставление информации, описанные в Разделах 111–113 TKG, относятся только к абстрактному присвоению номеров электросвязи определенным абонентов, а также то, как назначение статического IP-адреса пользователю не попадает в сферу защиты статьи 10 GG ».

« С другой стороны, это положение не должно использоваться для назначения динамических IP-адресов. Это запрещено, поскольку присвоение динамических IP-адресов должно рассматриваться как нарушение статьи 10 (1) Основного закона. Для таких вмешательств требование цитаты применяется в соответствии с пунктом 2 статьи 19 Параграфа 1 Основного закона, в соответствии с которым законодательный орган должен указать основное право, в которое нарушается, указав статью. Вот чего здесь не хватает. Между прочим, Раздел 113 (1) TKG не регулирует с достаточной ясностью, предназначен ли он для идентификации таких адресов, которые имеют собственный вес ».

« По тем же причинам требуется переходное регулирование в отношении конституционные требования для толкования статьи 113 (1) предложение 1 TKG. Если бы эти требования вступили в силу немедленно, во многих случаях информация о телефонных номерах была бы невозможна, а динамические IP-адреса не могли бы быть идентифицированы до тех пор, пока не будут изданы новые правила поиска в специальном законе «.

Зачем быть анонимным в Интернете?

С анонимностью пользователь получает способность к обходу сетевой цензуры. Можно не думать, какой сайт завтра запретят депутаты или можно ли «сходить» на форум по своим сетевым делам без дальнейшего вмешательства в личную жизнь.

Анонимность делает обычного пользователя неподконтрольным государственным органам, а они могут доставить много неприятностей – вплоть до прямых затрат времени, здоровья и денег. Оставаясь в Интернете «открытым», Вы даете возможность нехорошим личностям «насолить» Вам. Такие риски проще нивелировать техническими средствами.

Большинство опросов показывает, что средства анонимности используются с банальными целями обхода цензуры (государственной или корпоративной), из паранойи или из принципа. Не стоит забывать, что не всегда Вас кто-то ищет с целью взлома и обмана: вполне возможно, что активность в Интернете контролирует работодатель.

А реклама? Чем больше реальных данных пользователь оставляет в сети, тем больше целевой рекламы и откровенного спама получит в дальнейшем.

Итак, мы поняли, что в сети желательно быть анонимным. Какие же методы, платные и бесплатные, для этого существуют? Рассмотрим их вкратце.

Методы анонимности

Прокси-серверы

Если по-простому, прокси – это посредник между вами и сайтом. То есть, все запросы, введенные в сети, будут переадресовываться сначала на определенный сервер, а уже он отправляет их на запрашиваемый сайт. Прокси обеспечивают сокрытие IP-адреса и могут блокировать файлы Cookies, ограничивать загружаемый контент или шифровать передаваемые по сети данные. Бесплатные прокси (HTTP-прокси, они же веб-прокси) предлагают именно такой набор функционала, тогда как их более продвинутые коллеги (SOCKS-прокси) хвастаются и более изощренными методами анонимности. Отдельно в этом пункте упомянем «анонимайзеры», представляющие собой web-сервер с формой ввода, куда пользователь вписывает адрес нужного сайта. При этом в адресной строке браузера показывается адрес родительского сервера.

Из минусов прокси-серверов можно выделить требование отдельной настройки под каждый браузер или программу. Также прокси может стать причиной утечки информации, не обеспечив конфиденциальность передачи данных между пользователем и конечным сайтом. В связи с этим не рекомендуется при работе через прокси использовать значимые для вас учетные записи и пароли.

I2P

Invisible Internet Project – это анонимная и децентрализованная сеть, представляющая собой связку туннелей данных и работающая «поверх» Интернета. В этой сети не используется IP-адреса, и в ней существуют свои сайты и другие интернет-сервисы. Такая закрытость является основным недостатком I2P. Достоинством же данной сети сквозное шифрование между пользователем и конечным адресатом.

TOR

The Onion Router – это сеть маршрутизаторов и программного обеспечения для них, в которой браузер пользователя выходит в Интернет через цепочку узлов. При использовании этой технологии ваши данные и ответы на них идут через прокси-сервера (как правило, три), каждому из которых неизвестны адреса клиента и адресата. Поэтому вычислить реальный адрес пользователя практически невозможно.

Установить TOR достаточно просто – уже существует специальная сборка интернет-браузера, она называется Tor Browser Bundle. Основным минусом данного метода анонимизации является низкая скорость передачи данных.

VPN-сервисы

Virtual Private Network – это сервисы, меняющие IP и создающие зашифрованный и неотслеживаемый канал между пользователем и сетью. В этом основное отличие VPN от прокси – впн шифрует передаваемые данные. Лучшие из впн обязательно вместе с IP сменят и ваш DNS, чтобы надежно скрыть географическое положение. Рекомендуем вам выбирать VPN, работающий в протоколе OpenVPN, – сейчас он лучший по соотношению скорости и безопасности соединения. Те пользователи, которым необходим повышенный уровень анонимности, выбирают DoubleVPN – эта программа последовательно пускает траффик через два разных VPN-сервера. Будьте осторожны с бесплатными впн-сервисами, так как они часто продают данные клиентов, обязательно проверьте, не сохраняет ли выбранный вами провайдер логи подключения.

Отметим, большинство «программ для анонимности» и расширений для браузеров используют именно прокси и VPN-серверы.

Мы рекомендуем использовать проверенный впн сервис от Whoer VPN, гарантирующий конфиденциальность данных пользователей и отсутствие ведения логов. Whoer vpn предлагает быстрые анонимные , включая IP США и российский впн. И кстати, тут очень удобное расширение для браузеров!

Возможна ли анонимность в сети?

Сразу хочу вас расстроить — полная анонимность в сети практически недостижима. Каждый компьютер имеет свой ip-адрес, по которому можно идентифицировать владельца и его действия. Да, процесс идентификации можно значительно усложнить, но полностью избежать, без специальных технических средств, недоступных простым смертным, практически невозможно. Имейте это в виду.

Тем не менее, это не значит, что надо опускать руки. Ситуация похожа на защиту от воров. Хотя не существует замка, который было бы невозможно открыть, в наших силах сделать этот процесс настолько сложным и длительным, что ни один взломщик, без острой необходимости, за него не возьмется. Давайте посмотрим, что мы можем сделать.

Законно ли заходить в теневой интернет?

Если в двух словах, то использование ресурсов даркнета закон не нарушает. Фактически некоторые сценарии его использования совершенно законны и лишь подтверждают ценность существования теневого интернета. Можно выделить три его конкретных преимущества, которые могут быть интересны пользователям:

- Анонимность

- Доступ к сайтам и услугам, которые практически невозможно отследить

- Возможность совершать незаконные действия как для пользователей, так и для поставщиков услуг

Все это и привлекает в теневой интернет пользователей, которым крайне важно сохранять анонимность в целях своей безопасности. Среди них часто встречаются жертвы насилия и преследований, осведомители и политические диссиденты

Но этими преимуществами могут воспользоваться и преступники в своей противозаконной деятельности.

Вывод из сказанного такой: законность теневого интернета зависит только от действий его пользователей. При этом они могут и немного отклониться от строгого следования закону, балансируя на грани, если вопрос касается защиты личной свободы. Кто-то может прибегнуть к незаконным мерам и в ситуации, когда безопасность другого человека оказалась под угрозой. Рассмотрим использование браузера Tor и ресурсов теневого интернета в контексте обоих случаев.

Законно ли использовать Tor?

Что касается самого программного обеспечения, использование Tor и других анонимных браузеров не считается полностью незаконным. Эти инструменты могут применяться не только для получения доступа в даркнет. Многие пользователи используют Tor для безопасного просмотра общедоступных сайтов и отдельных ресурсов глубокого интернета.

Tor позволяет нам сохранить конфиденциальность в Сети. В наш цифровой век невозможно переоценить эту возможность. Современные корпорации и правительственные органы отслеживают действия пользователей онлайн без законных на то оснований. Некоторые пользователи просто не хотят, чтобы правительство или даже их интернет-провайдеры знали, чем они занимаются на просторах интернета, а у кого-то может не быть другого выхода. Жители стран, в которых действует строгое законодательство в области использования интернет-ресурсов или в которых доступ к ним ограничен, могут заходить на общедоступные сайты только через клиенты Tor и виртуальные частные сети (VPN).

И, несмотря на то что сам браузер не запрещен законом, с его помощью вы можете совершить незаконные действия и тем самым привлечь к себе внимание правоохранительных органов. При помощи Tor вы вполне можете незаконно скачивать в глубоком интернете контент, защищенный авторским правом, распространять запрещенную порнографию или примкнуть к сообществу кибертеррористов

Использование браузера, разрешенного законом, не гарантирует правомерность ваших действий.

Законно ли пользоваться сайтами теневого интернета и посещать их?

Теневой интернет по-прежнему остается серой зоной сетевого пространства. Пользователь, обращающийся к теневому интернету, по-видимому, не хочет выставлять свои действия в нем напоказ.

Политические оппозиционеры и открытые сторонники идей, ненавистных правящим силам, могут крайне трепетно относиться к сохранению своей онлайн-анонимности, ведь в противном случае их безопасность может оказаться под угрозой. А жертвы насилия вряд ли хотели бы делиться со своими агрессорами содержанием личных переписок, в которых они рассказывают о факте абьюза. Если законы, действующие в вашей стране, запрещают ту или иную деятельность, занятие ею будет считаться преступлением.

При этом у анонимности есть и оборотная сторона, поскольку преступники и хакеры тоже предпочитают оставаться в тени. Например, киберпреступники и контрабандисты знают о вероятных последствиях их незаконной деятельности. Именно по этой причине они и прячутся на анонимных просторах даркнета.

Просмотр теневых ресурсов, по сути, не нарушает закон, но может сослужить вам плохую службу. Да, эти действия не запрещены законом, но в своем путешествии по даркнету вы можете оказаться в опасной близости к весьма сомнительной деятельности

Чтобы избежать лишнего риска, следует соблюдать осторожность или разбираться в таких вопросах на достаточно высоком уровне. Итак, для какой незаконной деятельности используется теневой интернет?

Другие способы оставаться анонимным в интернете

Просмотр веб-страниц – это только один из аспектов онлайн-мира. Если вы используете электронную почту, веб-службу текстовых сообщений, веб-сайт для передачи файлов и т.д., Вам также следует подумать о том, как остаться анонимным.

- Используйте надежного поставщика электронной почты, анонимный почтовый сервис или одноразовую учетную запись электронной почты.

- Служба облачного хранения, которую вы используете, должна предоставлять шифрование.

- Воздержитесь от использования вашей реальной платежной информации при совершении покупок в Интернете и вместо этого выберите виртуальные карты.

- Входите на веб-сайт с помощью службы обмена учетными записями, например, BugMeNot, чтобы не добавлять свои личные данные в профиль.

- Придерживайтесь анонимных социальных сетей.

- Избегайте приложений для обмена мгновенными сообщениями, которые не поддерживают сквозное шифрование.

- Настройте на своём телефоне поддельное местоположение, чтобы трекеры не могли найти вас.

- Удалите свою личную информацию из Интернета, которую каждый может использовать для сбора информации, такую как номер телефона, адрес, родственники и т.д.

- Отправляйте смс анонимно с помощью таких сервисов, как Textem

- Совершайте анонимные телефонные звонки с виртуальным номером телефона.

Проблемы, с которыми сталкивается анонимный

Попытки сохранить анонимность не всегда встречают поддержку общества.

Анонимность иногда противоречит политике и процедурам правительств или частных организаций. В Соединенных Штатах для участия в голосовании требуется раскрытие личности , хотя тайное голосование предотвращает раскрытие индивидуальных схем голосования. В аэропортах большинства стран пассажирам не разрешается садиться на рейс, если они не представились сотрудникам службы безопасности авиакомпании или транспорта, как правило, при предъявлении удостоверения личности .

С другой стороны, некоторые политики и процедуры требуют анонимности.

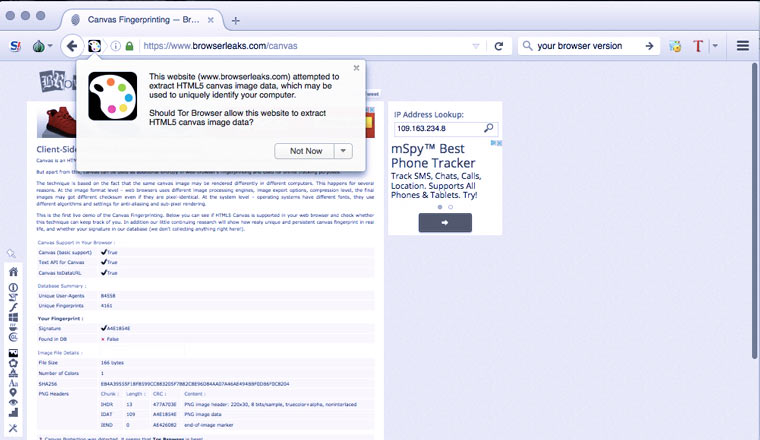

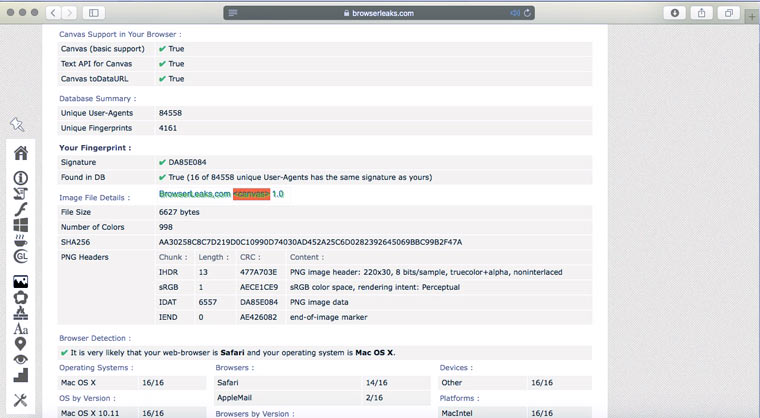

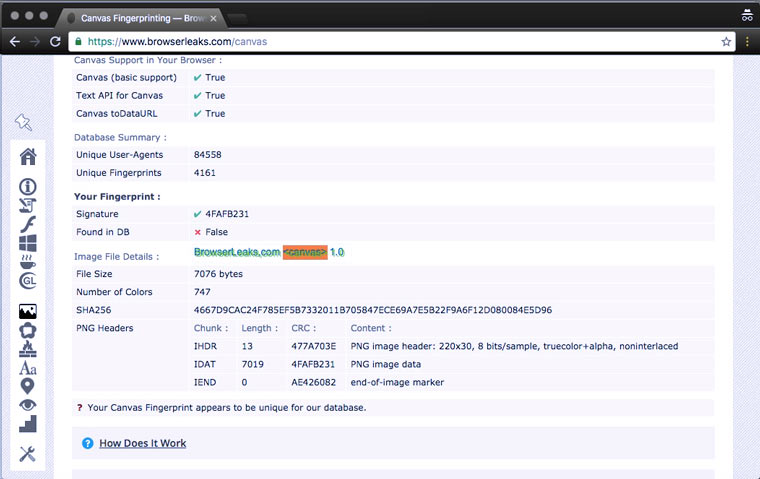

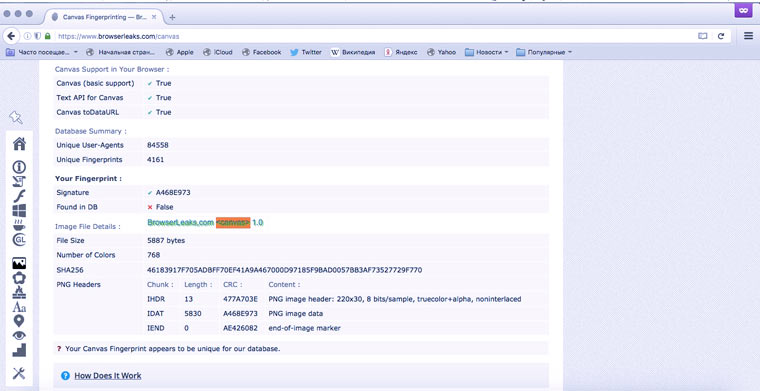

Предоставляем уникальные параметры рендеринга картинок (Canvas Fingerprinting)

Canvas Fingerprinting — технология идентификации пользователей, разработанная около 4 лет назад в AddThis. Принцип ее работы базируется на том, что когда при загрузке страницы происходит прорисовка (рендеринг) картинки (обычно это однотонный блок под цвет фона с невидимым текстом), то браузер для этого собирает кучу инфы о системе: какое есть железо и графические драйвера, версия GPU, настройки ОС, информация о шрифтах, механизмы сглаживания и множество других мелочей.

Вместе это огромное множество деталей образует уникальную характеристику, по которой можно отличить связку компьютер/браузер пользователя от всех других в мире. Для каждого она записывается в виде строки похожей на DA85E084. Бывают совпадения (по данным Panopticlick, в среднем шанс найти двойника 1 к ), но в таком случае можно дополнить их другими возможностями для установления личности (о них ниже).

Tor спрашивает разрешения о получении Canvas Fingerprinting и если проявить внимательность и не давать согласия, то эту инфу можно оставить при себе. А вот все остальные браузеры сдают своего владельца без единого писка.

Побробнее об этом методе идентификации можно почитать в Википедии.

Проверить себя: browserleaks.com/canvas

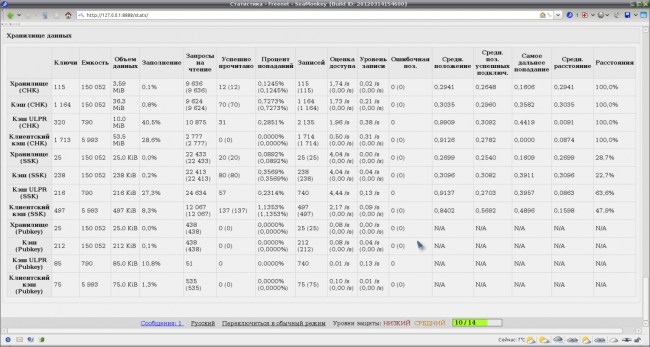

Freenet

Еще одна анонимная децентрализованная сеть, предназначенная для хранения данных. Freenet включает в себя группу так называемых «фрисайтов» (анонимных вебсайтов), файловый обмен и поиск. Файлы, которые пользователь хочет разместить для общего доступа, распределяются по компьютерам других участников сети в зашифрованном виде. Для загрузки файла необходимо знать ключ, который позволит собрать этот файл с компьютеров других пользователей сети. Такой подход позволяет обезопасить пользователя от слежения. Ведь в данном случае никто, даже сам пользователь, не имеет представления, частички каких файлов хранятся у него на жестком диске. Подобное хранилище данных невозможно обнаружить и удалить. Тем не менее, этот же фактор является и минусом Freenet – система поиска все еще несовершенна.

Чтобы пользоваться Freenet загрузите установщик и запустите его. На ваш компьютер установится программа Freenet и другие требуемые компоненты. Когда процесс инсталляции будет завершен, в браузере откроется страница пользовательского интерфейса Freenet. Программа работает с большинством маршрутизаторов. Но если у вас возникнут вопросы, ответы на них можно найти в подробном FAQ. Последующий доступ к Freenet можно осуществлять через меню в системном трее, с помощью ярлыка Browse Freenet на рабочем столе или через меню «Пуск». Также можно открыть программу, введя сочетание 127.0.0.1:8888 в адресной строке вашего браузера. Для большей безопасности следует использовать отдельный браузер для Freenet, желательно в режиме конфиденциальности. IE работает с Freenet не лучшим образом, поэтому предпочтительнее использовать Chrome, Firefox или Opera.

По умолчанию клиент Freenet будет работать в нейтральном режиме, автоматически подключаясь к другим узлам. Однако, если вы знаете несколько человек, которые уже используют данную сеть, вы можете добавить их в друзья, а затем включить режим повышенной безопасности. В таком случае ваш клиент Freenet будет устанавливать соединение только с друзьями, так что обнаружить ваше присутствие в сети будет практически невозможно. В то же время вы сможете пользоваться ресурсами Freenet через друзей, а также друзей ваших друзей. В таком режиме сеть будет работать не очень быстро. Увеличить скорость работы можно путем добавления в друзья более десяти пользователей, с которыми вы будете онлайн в одно и то же время.

Чтобы добавить друга, вам и ему необходимо обменяться нод-ссылками. Отправить файл другому участнику сети, а также добавить свою нод-ссылку можно с помощью формы в нижней части страницы. Когда обе стороны обменяются нод-ссылками, узел вашего друга будет отображаться на вкладке «Друзья» со статусом «Подключен» или «Занят». Вы можете задать имя для вашего узла на странице конфигурации, чтобы вашим друзьям было проще понимать, что это именно вы. Рекомендуется добавлять в друзья только тех людей, которых вы действительно знаете. Если вы хотите настроить инструменты от сторонних разработчиков для использования с Freenet, для вас будет полезным данное руководство.

Действительно анонимные цифровые валюты

Разработчики новых криптомонет пришли к тому, что столь насущную проблему псевдоанонимности в криптовалютном сообществе нужно решать. И эта идея стала для них хорошим поводом в чем-то даже превзойти Bitcoin, вследствие чего началась настоящая «гонка» среди новых технологий

Так, на сегодня можно отметить появление сразу нескольких известных цифровых валют, при разработке которых именно анонимности было уделено особое внимание

Monero

Эта криптомонета создана в 2014 году, громко заявила о себе на весь мир тем, что является полностью анонимной и довольно быстро вышла в ТОП по своей капитализации. Сегодня за Монеро закрепилось 10-е место в рейтинге всех криптовалют и ее все так же активно используют для проведения полностью конфиденциальных транзакций. Так, в отличие от того же Bitcoin, где сам код и операции пользователей можно легко увидеть, Monero обладает в своей основе системой обфускации, то есть своего рода запутывания кода. Благодаря этому основательно усложняется анализ кода без ущерба его функциональности.

Но при этом нельзя не отметить тот факт, что цифровую валюту Монеро сложно назвать полностью анонимной. Дело в том, что информация о проводимых транзакциях записывается в блокчейн, хотя и в искаженном виде, но все же при наличии определенных мощностей можно частично расшифровать некоторые операции. Конечно, это маловероятно, ведь злодей должен контролировать весьма значительную часть сети, но все же об этом стоит упомянуть.

Dash

Бывалые участники криптовалютного сообщества знают, что Darkcoin, XCoin и Dash являются названиями одной и той же криптовалюты, которая специально ориентирована на анонимность транзакций с использованием механизма Darksend. Вся его суть сводится к тому, что в системе блокчейна записываются данные о проводимых транзакциях, но участник может выбрать опцию смешивания и ее интенсивность – то есть ваши «коины» могут быть смешаны с монетами от других пользователей до 8 раз, ну а если вам и этого покажется мало, то можно повторить эту операцию снова. Конечно, такая схема вполне рабочая и хорошо обеспечивает необходимую конфиденциальность и анонимность, но все же теоретически вычислить такую цепочку транзакций можно, ведь данные о них в самом блокчейне есть, хотя и в крайне запутанном виде.

Zcash

Довольно молодая криптомонета под названием Zcash, ее можно по праву назвать первой действительно анонимной цифровой валютой. И если в вышеописанных монетах информация о платежах попадает в блокчейн, то в случае с системой Zcash эти данные остаются неразглашенными. Интересно, что появилась данная монета случайно, так как первоначально не планировалось создавать новую криптовалюту, а лишь дополнение к монетам ВТС, которые позволяли бы совершать полностью анонимные транзакции на основе особого протокола ZeroCash. Данный протокол предлагает пользователям нулевое разглашение о денежной транзакции, что и стало основой для создания анонимной денежной единицы.

Причем сам протокол, на основе которого функционирует система Zcash, содержит уникальную по своей простоте математическую концепцию. Все сводится к тому, что для подтверждения проводимой операции достаточно понимать, что она была осуществлена, а остальные данные о ней разглашаться не должны. То есть, блокчейн системы Zcash имеет определенный отпечаток того, что в сети был осуществлен платеж, но конкретная информация о том, сколько именно монет, откуда и куда они все переведены, не предоставляется. Вследствие всего этого и получается полная анонимность, которая даже теоретически не способна выдать какие-то ваши данные – их попросту не существует.

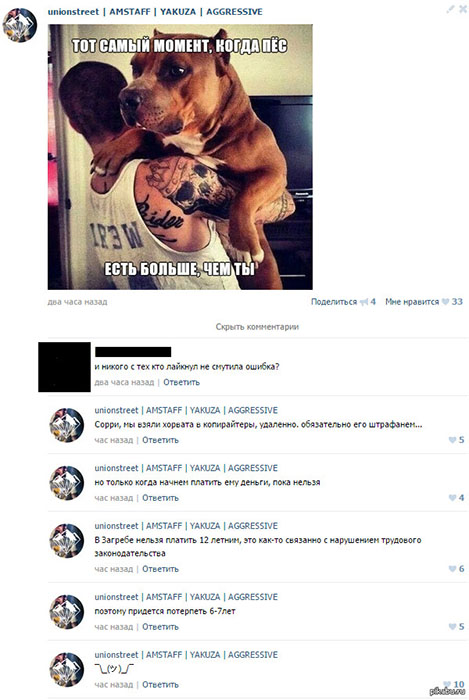

К чему может привести открытость в сети?

Имея на «руках» IP-адрес, можно деанонимизировать его – получить информацию о владельце данного IP.

С какой целью собирают такие данные?

- Самая распространенная на сегодня цель – сбор пользовательской статистики. Сбор осуществляют специальные программы, через которые в дальнейшем определяется местоположение пользователя и некоторые другие данные;

- Менее распространенная цель – сбор информации о противоправных действиях. Правоохранительные органы, в частности, имеют право запрашивать персональные данные у провайдеров Интернета;

- Простая цель – интерес со стороны частых лиц. Это так называемое профилирование – когда активность интернет-данных (в нашем случае это IP) логически соотносят к определенному псевдониму (например, адресу электронной почты или никнейму в социальной сети). Обычно о таком внимании к собственной персоне Вы и не узнаете, потому что это не приводит к негативным последствиям.

- А вот мошенническая цель как раз и вызывает такие плохие последствия – внезапно можно обнаружить, что кто-то украл деньги с Вашей банковской карты или электронного счета. И единственное, что изначально знал злоумышленник – это IP-адрес.